En un mundo cada vez más digital, indiscutiblemente la seguridad de nuestra información se ha convertido en una prioridad fundamental. Desde esta perspectiva, se puede decir que los protocolos de ciberseguridad informática son la columna vertebral de una internet segura, protegiendo tanto a individuos como a organizaciones de amenazas virtuales.

Descubre cómo estos protocolos trabajan incansablemente para salvaguardar la integridad de tus datos y por qué son fundamentales en la era digital.

¿Qué son los protocolos de ciberseguridad informática?

Los protocolos de ciberseguridad informática son conjuntos de reglas y procedimientos diseñados para proteger la integridad, la confidencialidad y la disponibilidad de la información en el ciberespacio.

Estos protocolos establecen las bases para la autenticación de usuarios, el cifrado de datos, la comunicación segura entre sistemas y por supuesto, la protección contra ataques cibernéticos. De esta forma las empresas pueden dar garantía de protección ante cualquier incidente.

Por lo tanto, es de suma importancia tomar las precauciones pertinentes para que tanto la información como la reputación de tu organización estén totalmente seguras o, en todo caso, garantizadas en un gran porcentaje.

Elementos que conforman los protocolos de seguridad informática

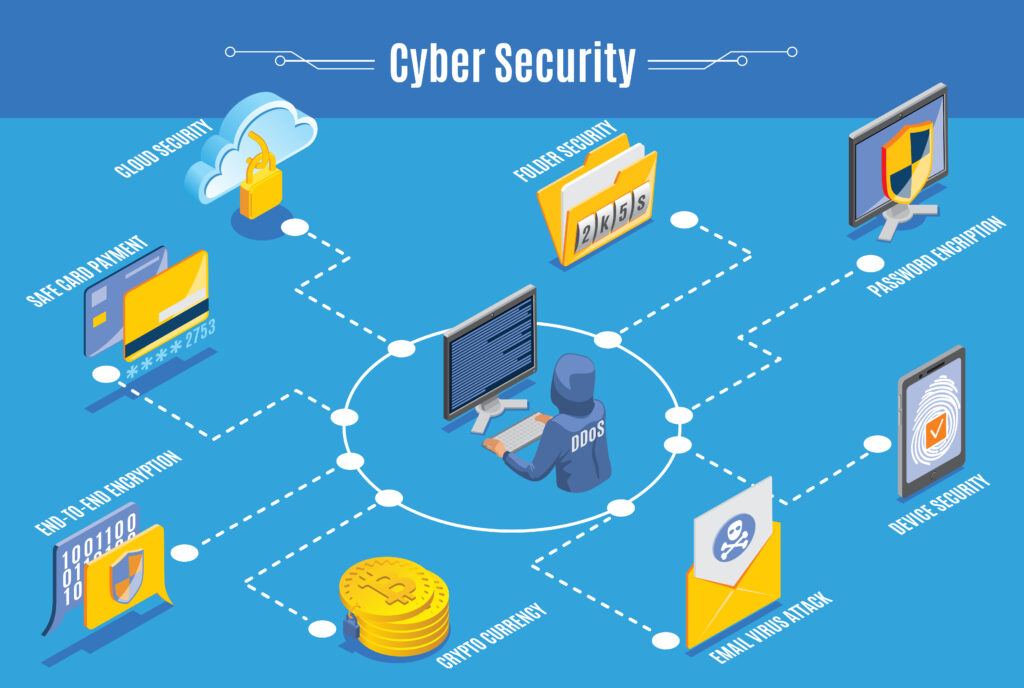

Como hemos comentado, los protocolos de ciberseguridad informática están diseñados para proteger la información y asegurar la integridad de los sistemas de tecnología de la información. Para lograr estos objetivos, se basan en una variedad de elementos que trabajan en conjunto, formando así una defensa multicapa contra las amenazas cibernéticas. Entre estos elementos esenciales encontramos la autenticación de usuarios, el cifrado de datos y la organización de los datos.

Este es el primer paso para asegurar que solo las personas autorizadas puedan acceder a los sistemas y datos. Este proceso verifica la identidad de un usuario antes de concederle acceso, utilizando diversos métodos como contraseñas, dispositivos de seguridad, o biometría.

La implementación de la autenticación multifactor (MFA) añade una capa adicional de seguridad, combinando dos o más formas independientes de identificación para minimizar el riesgo de accesos no autorizados. Así se logra prevenir ataques como phishing y otras tácticas que buscan comprometer las credenciales de usuario.

Este elemento es fundamental para proteger la confidencialidad e integridad de la información, tanto en reposo como en tránsito. El cifrado transforma los datos en un formato ilegible sin la clave de descifrado correspondiente. Esto asegura que, incluso si los datos son interceptados o accedidos por actores maliciosos, no puedan ser utilizados o entendidos.

En este sentido, el cifrado es esencial para la protección de datos sensibles, como información financiera, datos personales y propiedad intelectual, y es un componente crítico de las transacciones en línea y la comunicación segura.

Igualmente, la organización de los datos juega un rol importante en la ciberseguridad, ya que facilita la gestión eficaz de la información y la rápida detección de anomalías. Una estructura de datos bien definida ayuda a implementar controles de acceso efectivos, asegurando que solo los usuarios autorizados tengan acceso a información específica.

Además, una buena organización de datos también permite implementar políticas de seguridad más granulares y facilita el cumplimiento de regulaciones sobre protección de datos.

Hemos hecho aplicaciones para Office Depot, GNP, Bonafont y muchos más

Tipos de protocolos de seguridad informática

A continuación, te indicamos algunos de los tipos más importantes de protocolos de seguridad informática y sus aplicaciones:

Protocolo TCP/IP

El Protocolo de Control de Transmisión/Protocolo de Internet (TCP/IP) es el conjunto fundamental de protocolos de comunicación de Internet que proporciona la base para la mayoría de las comunicaciones en redes. Aunque TCP/IP en sí mismo no es un protocolo de seguridad, es esencial para entender cómo funcionan las redes y cómo se pueden implementar medidas de seguridad sobre esta base. Las características de seguridad pueden ser añadidas a las comunicaciones TCP/IP mediante el uso de protocolos complementarios como IPSec (Seguridad de Protocolo de Internet) para cifrar y autenticar los paquetes de datos a nivel de red.

Protocolo HTTP

El Protocolo de Transferencia de Hipertexto (HTTP) es el protocolo utilizado para la transmisión de datos en la World Wide Web. Su versión segura, HTTPS (HTTP Seguro), añade una capa de seguridad mediante el uso de SSL (Secure Sockets Layer) o TLS (Transport Layer Security). HTTPS cifra la sesión de comunicación entre el navegador y el servidor web, protegiendo la integridad y la confidencialidad de los datos intercambiados contra la interceptación y el ataque "man-in-the-middle".

Protocolo SSH

El Protocolo de Shell Seguro (SSH) proporciona una forma segura de acceder a un servidor remoto y ejecutar comandos en él. SSH utiliza técnicas de cifrado para asegurar que la comunicación entre el cliente y el servidor esté protegida contra la escucha clandestina, el secuestro de sesiones y otros ataques. Además de proporcionar un canal seguro para la administración remota de sistemas, SSH también puede ser utilizado para tunelizar otros protocolos, añadiendo una capa de seguridad a las comunicaciones inseguras.

Protocolo FTP

El Protocolo de Transferencia de Archivos (FTP) se utiliza para la transferencia de archivos entre un cliente y un servidor en una red. FTP por sí mismo no es seguro, ya que no cifra los datos, dejando la información transmitida susceptible a la interceptación. Sin embargo, versiones más seguras como FTPS (FTP Seguro), que utiliza SSL o TLS para cifrar la conexión, y SFTP (SSH File Transfer Protocol o Secure File Transfer Protocol), que utiliza el Protocolo de Shell Seguro (SSH) para la transferencia de archivos, proporcionan opciones seguras para la transferencia de datos.

Protocolo DNS

El Sistema de Nombres de Dominio (DNS) es esencial para la funcionalidad de internet, traduciendo nombres de dominio fáciles de recordar en direcciones IP numéricas. Aunque DNS no es un protocolo de seguridad, su importancia en la navegación y la búsqueda de información en línea lo hace un objetivo frecuente para ataques. DNSSEC (DNS Security Extensions) añade una capa de seguridad al DNS, proporcionando autenticación de origen de los datos DNS, integridad de los datos, y negación autenticada de la existencia, protegiendo contra ataques de suplantación y envenenamiento de caché.

Buenas Prácticas de Ciberseguridad

Para reforzar la seguridad informática y asegurar la integridad de los datos y sistemas dentro de cualquier organización, es imprescindible implementar una serie de buenas prácticas de ciberseguridad. Estas prácticas no solo complementan los protocolos de seguridad existentes, sino que también crean una cultura de seguridad consciente y proactiva entre los empleados. A continuación, te presentamos algunas estrategias esenciales que toda organización debería adoptar:

1. Emplear de administración de contraseñas y autenticación de dos factores

La gestión de contraseñas es fundamental para la seguridad de las cuentas. Utiliza gestores de contraseñas para crear y almacenar contraseñas fuertes y únicas para cada servicio. Además, la autenticación de dos factores (2FA) añade una capa adicional de seguridad, requiriendo una segunda forma de verificación (como un mensaje de texto o una aplicación de autenticación) para acceder a las cuentas, protegiéndolas incluso si la contraseña es comprometida.

2. Mantener las bases de datos cifradas

El cifrado de las bases de datos asegura que, en caso de una brecha de seguridad, los datos sensibles permanezcan inaccesibles para los atacantes. Esta práctica es crucial para proteger la información personal y financiera de los usuarios.

3. Crear políticas de control de acceso

Establecer políticas de control de acceso asegura que solo los usuarios autorizados puedan acceder a información crítica. Esto se puede lograr mediante la implementación de permisos basados en roles, lo que limita el acceso a datos y sistemas según las necesidades y responsabilidades específicas de cada usuario.

4. Fomentar la vigilancia del correo electrónico

El correo electrónico es una de las vías más comunes para ataques de phishing y malware. Educar a los empleados sobre cómo identificar correos electrónicos sospechosos y fomentar la verificación antes de abrir adjuntos o hacer clic en enlaces puede prevenir significativamente los riesgos de seguridad.

5. Crear planes de recuperación de datos

Tener un plan de recuperación de datos robusto es esencial para minimizar el impacto de posibles brechas de seguridad o desastres naturales. Estos planes deben incluir procedimientos detallados para la copia de seguridad y restauración de datos críticos.

6. Construir un firewall fuerte

Un firewall actúa como la primera línea de defensa contra ataques externos, monitorizando y controlando el tráfico entrante y saliente según unas reglas de seguridad predefinidas. Asegúrate de configurar y mantener actualizado tu firewall para proteger eficazmente tu red.

7. Implementar informes seguros

La capacidad de detectar y responder rápidamente a incidentes de seguridad es crucial. Implementar sistemas de informes seguros y procedimientos para el manejo de incidentes permite a las organizaciones actuar rápidamente para mitigar el impacto de cualquier ataque.

8. Crear conciencia sobre el phishing

El phishing sigue siendo una técnica comúnmente utilizada por los ciberdelincuentes. Por lo tanto, es conveniente organizar sesiones de formación y simulacros de phishing, ya que esta práctica puede ayudar a concienciar a los empleados sobre las tácticas utilizadas en estos ataques y cómo evitar caer en ellos.

Conclusión

Definitivamente, los protocolos de ciberseguridad informática son fundamentales para proteger nuestra vida digital. Al comprender cómo funcionan y la importancia de implementar buenas prácticas de ciberseguridad, individuos y organizaciones pueden navegar por el ciberespacio de manera segura y confiable.

En Bambú Mobile entendemos la importancia de desarrollar e implementar protocolos de ciberseguridad para las organizaciones. ¿Tienes dudas? ¿quieres saber más? Comunícate hoy mismo con nosotros y entérate cómo podemos ayudarte a proteger tus datos digitales.

Fuentes: